ファイル転送とセキュリティ関連のブログ

おすすめのブログ

-

PowerShellを使用してWindowsユーザーをリモートからログオフ

Adam Bertram | | IT技術情報

エンドユーザーがずっと自分のコンピュータにログインしている場合、必要があれば簡単にリモートからエンドユーザーをログオフすることができます。メンテナンスをしようとしているときなどには、知っておくと特に便利です。

-

2018年のデータ侵害トップ6

Greg Mooney | | セキュリティ

今年のデータ侵害を振り返る時期になりました。データセキュリティに関して、2018年はどういう年だったでしょうか?ポッドキャストで、イプスイッチの同僚と今年のデータ侵害トップ6について話し合いました。

-

仮想マシン(VM)は使う価値があるでしょうか?

コンピューティングの世界では、オペレーティングシステムごとに多数の物理的コンピュータ、多数の物理的サーバーを購入する必要性を回避する方策として、仮想マシンによる仮想化手法が取り入れられています。

-

仮想マシン実行のための Vagrant Box のインストール

Dan Franciscus | | IT技術情報

Vagrant という名前は聞いたことがあっても、使ったことはないという人は多いのではないでしょうか?一度使ってみるとその便利さがわかって、よく使うツールになると思います。

-

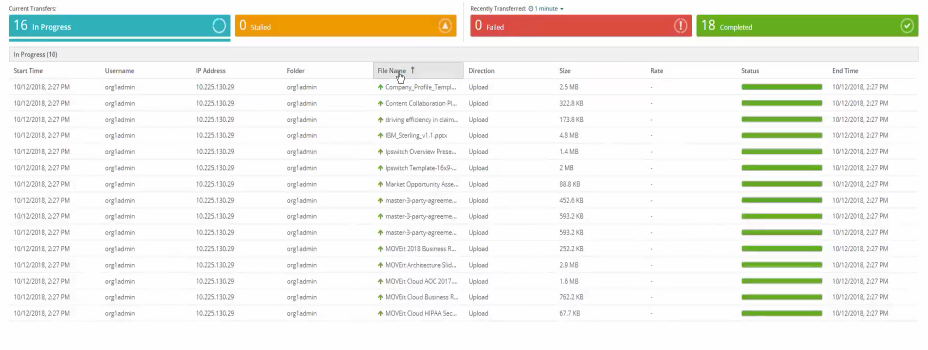

ファイル転送アクティビティをリアルタイムで確認

Mark Towler | | セキュリティ | ファイル転送

パーフェクトな世界では、ファイル転送ソリューションは、あらゆるファイル転送をスムーズに、完全に、遅延なく、1つのミスもなく完了するでしょう。残念ながら、私たちの世界はパーフェクトな世界ではないので、スケジュールされたファイル転送を遅延させたり妨げたりする要因が多数あります。

-

GDPRコンプライアンス違反の可能性があるファイル転送ツール

Greg Mooney | | セキュリティ

コンプライアンス違反 - 自分の会社はまだそれを問われたことはなくても、あちこちの会社で露見しているのを報道で知ると、次は自分の会社かもしれないと不安を感じることはありませんか?

-

Packer で Windows マシンビルドを作成する

Dan Franciscus | | IT技術情報

Packer は、Linux だけでなく Windows もサポートしていますが、OSイメージの作成方法は両者で大きく異なります。このブログでは、Packer で Windows OS イメージを作成する方法を説明します。

-

Packer でマシンイメージをAWSにインポート

Dan Franciscus | | IT技術情報 | クラウド

Amazon Web Services(AWS)は依然として最もよく使われているクラウドプラットフォームです。Packer は、ビルドを AWS にインポートしてAmazon Machine Images(AMI)に変換する優れた統合機能を提供します。

-

セキュリティを低下させずにコラボレーションを強化する方法

Jeff Edwards | | セキュリティ | ファイル転送

現代の業務環境において、コラボレーションは極めて重要ですが、方法を誤ると、コラボレーションによって安全が脅かされる可能性があります。このブログでは、セキュリティを低下させることなく、職場でのコラボレーションを強化する方法を提示します。

-

PowerShell を使って Chocolatey パッケージをリモートでインストール

Dan Franciscus | | IT技術情報

Chocolatey パッケージをリモートに展開するための「無料の」ソリューションの1つに、PowerShell があります。PowerShell には、ソフトウェアを多数の異なるマシンに同時に展開できるリモート処理機能があります。このブログではその使い方を説明します。

-

シャドーITの光と影

Ipswitch Blog | | IT技術情報

IT部門の業務は多岐にわたります。会社のネットワークを構築し、それぞれの部門に適切に稼動するマシンを配備し、すべてがスムーズに運用されるようにする責任があります。さらにセキュリティと安定性にも配慮しなければなりません。

-

PowerShell を使ってリモートコンピュータでコマンドを実行する方法

Adam Bertram | | IT技術情報 | 自動化

コマンドをリモートコンピュータで実行することは、多くのIT管理者が毎日行っているよくある作業ですが、このブログでは PowerShell でこれを行う方法を説明します。

-

インサイダー脅威からネットワークを保護する

Nate Lewis | | セキュリティ | ファイル転送

"The call is coming from inside the house...” (電話は家の中からかかってきている...)1979年の “When a Stranger Calls”(邦題:『夕暮れにベルが鳴る』)で使われたこの表現は、恐怖をもたらすものが、私たちが最も安心できると思っているところから生じているかもしれないという観念を植え付け、観客を震撼させました。

-

管理者以外のユーザーのための Chocolatey セルフサービス

Dan Franciscus | | IT技術情報

このブログでは、エンドユーザーがGUIを使用してインストールまたはアンインストールするパッケージを選択できるようにする Chocolatey Agent Service を実装する方法を説明します。

-

クラウド内のAPIセキュリティ

Greg Mooney | | クラウド | セキュリティ

クラウド関連のセキュリティは、AWS、Microsoft Azure、Google Cloudなどのクラウド・プラットフォームやサービスを提供する会社が責任を持って処理してくれると思っているIT管理者は少なくありません。クラウド内でどのくらいビジネス・トランザクションが起こっているかを考えると、それが危険な思い込みだとわかります。

-

MOVEit によるサインオン時のセキュリティポリシー同意確認

Mark Towler | | セキュリティ

MFT(マネージド・ファイル・トランスファー)ソリューションへのアクセス権を持つユーザーは、MFTソリューションを使用する認可を得ており、何をすることが許可されているかを正確に把握していて当然と思われがちです。ですが、その前提は見直しが必要かもしれません。

-

BYODのセキュリティリスクに対処するためのITガイド

Nate Lewis | | セキュリティ

BYOD ポリシーの採用を先送りし続けようとしても、もうそろそろ限界なのではないでしょうか?ここ数年だけをとっても、技術は急進展し、会社での働き方にも顕著な変化が見られます。BYODをスタンダードと考えざるを得なくなってきていますが、それはとりもなおさず、新たなセキュリティリスクが発生することを意味します。このリスクには、どのように対処するべきでしょうか?

-

インフラストラクチャ・テストとは?

Adam Bertram | | IT技術情報

IT部門では、できるだけ多くの処理を自動化して効率化しようとしますが、ときにはその取り組みが行き過ぎて新たな問題が発生する場合があります。あまりに多くのスクリプトとプロセスが実行されているため、何をもって「完了した」と見做せばいいか、確信がもてなくなってしまいます。

-

Puppet で PowerShell スクリプトを実行する

Dan Franciscus | | IT技術情報 | 自動化

スクリプトが非常に複雑で構成管理が必要になるような場合があります。スクリプトを書き直してマニフェストを作成するのは大変時間がかかる作業です。このブログでは、Puppet から PowerShell スクリプトを実行する方法を説明します。

-

エンドツーエンドの暗号化で、深刻な問題を回避できます

Rick Robinson | | セキュリティ

IT管理者は、業務でセキュアな転送を確実に実行しなければならない状況に遭遇する可能性が大いにあります。そうすると、エンドツーエンドの暗号化が必要になります。